Спроба «підтвердження банківських реквізитів» Booking.com, з якою зіткнувся відомий дослідник комп’ютерного «заліза» з Німеччини Ігор Валлосек, здавалася б звичайним фактом, якби не дві обставини. По-перше, шахраї якимось чином знали, дані внутрішнього бронювання на Booking.com, від дати поїздки та адреси до ціни. По-друге, зловмисники звернулися до нього повідомленням на самій платформи, від імені готелю.

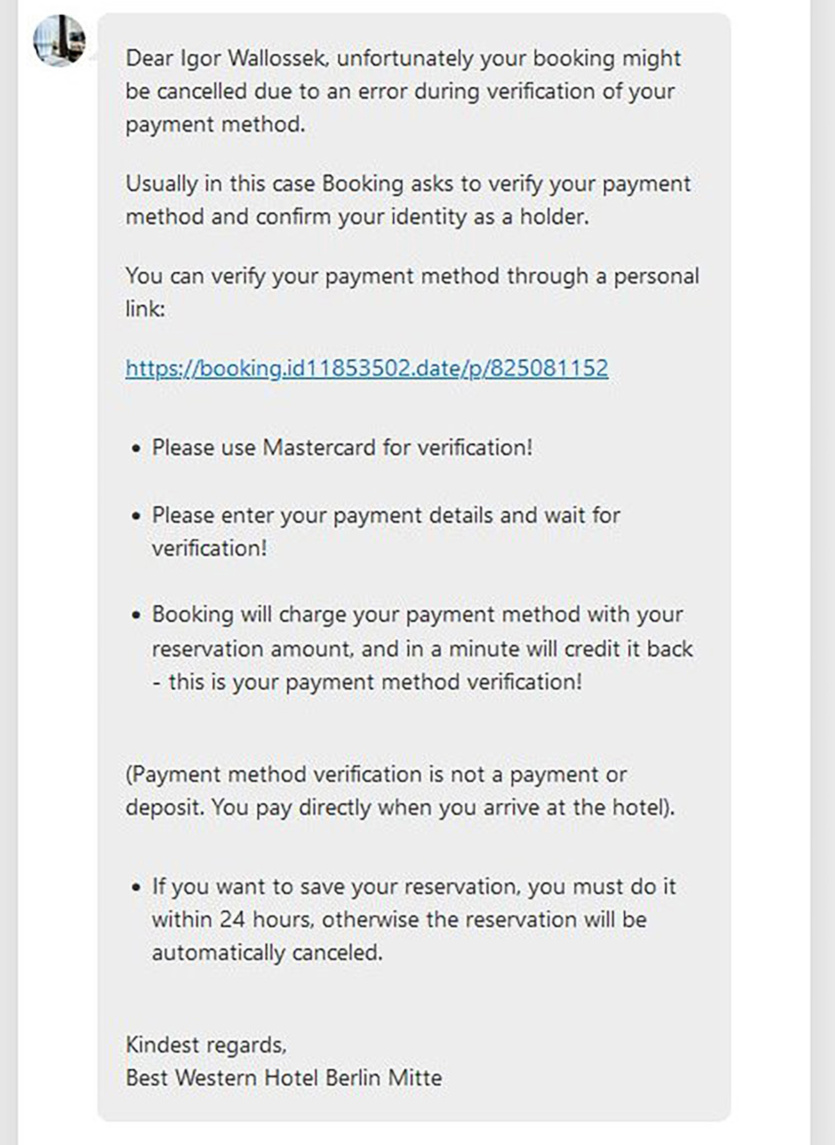

Пан Ігор здійснив бронювання на Booking.com, яке було підтверджено, а за тиждень у застосунку та на вебсайті компанії отримав очевидне фішингове повідомлення з проханням «верифікувати» банківські реквізити за посиланням. Так, повідомлення прийшло не електронною поштою, не у месенджері, а безпосередньо на платформі Booking.com, воно також відображається в історії обміну повідомленнями з готелем.

Дослідник спочатку зателефонував у готель та запитав, чому потрібно ще раз підтвердити кредитну картку. Йому відповіли, що він вже другий з таким запитанням за останні 10 хвилин. Працівниця готелю теж була розгублена і не змогла надати рекомендацій щодо подальших дій.

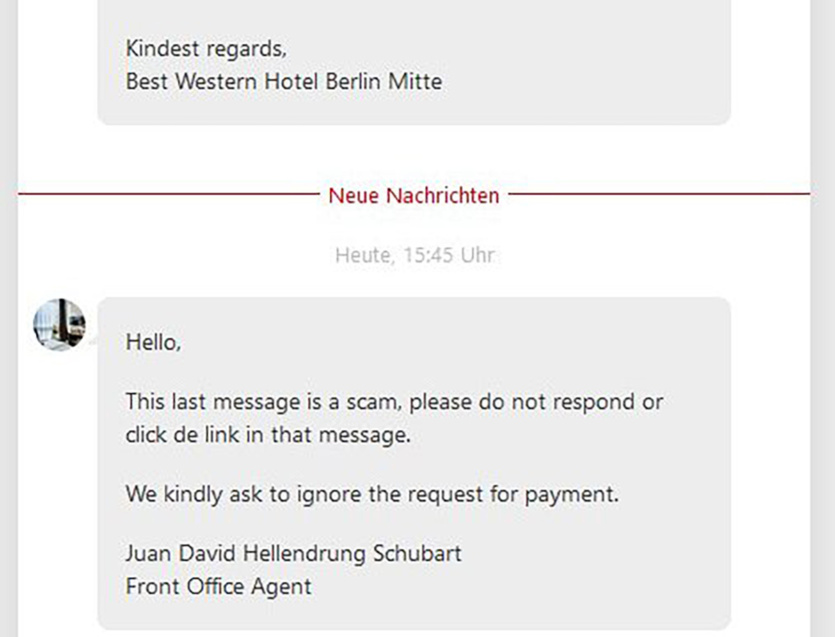

Потім Ігор намагався зв’язатися телефоном з Booking.com, але взагалі не знайшов німецької гарячої лінії підтримки – тільки чат-боти та контактні форми. Листи теж ні до чого не призвели. Через годину йому відповіли з того ж акаунту, де він отримав підозріле посилання – прямо після повідомлення:

«Останнє повідомлення – це скам, будь ласка, не відповідайте та не натискайте на посилання у повідомленні. Ми люб’язно просимо ігнорувати запит щодо сплати».

У очікуванні цієї відповіді Ігор Валлосек дослідив фішингове повідомлення. Посилання, надіслане з платформи Booking.com, вело на сторінку, домен якої був зареєстрований з Гібралтару у GoDaddy. Він письмово повідомив про інцидент Booking.com, готель, а також GoDaddy – остання відреагувала та вимкнула сторінку. Ситуація викликала наступні роздуми та запитання:

- «Як шахрай отримує дані мого внутрішнього бронювання на Booking.com, тобто від дати поїздки та адреси до ціни? Малоймовірно, але точно не виключено, що було проникнення лише в ІТ-інфраструктуру [готелю] Best Western. Тільки хто стільки працюватиме [щоб проникнути] лише в один готель чи мережу? Крім того, ця сторінка показувала правильну ціну від Booking.com на момент відправлення, але не мою індивідуальну знижену суму. Тому я радше вважаю портал бронювання прямим відправником.

- Як взагалі можливо, щоб шахрай міг надсилати повідомлення безпосередньо клієнтам через платформу від імені готелю? Ймовірно, існує прогалина у безпеці, яка принаймні така ж велика та глибока, як Боденське озеро. Будь-хто, хто читає це за допомогою застосунку, як вважає за краще Booking.com, також не побачить жодних інших URL-адрес і, на жаль, сліпо довірятиме відправнику. Що, мабуть, і входило у намір».

Принаймні, дані кредитної картки не були викрадені з Booking.com, інакше фішинг був би непотрібний. Однак безпека інших даних на порталі та способи компанії спілкуватися з клієнтами викликають багато запитань.

Джерело: Igor’s LAB